BURSA ARENA / Haber Merkezi

Teknolojide meydana gelen gelişmeler, istihbaratta da birçok gelişimi yanında getiriyor. Akla gelebilecek her şeyin dijitalleşmesi, anlamlı sonuçlar çıkartılabilecek veri kümeleri haline getirilmesi ve bu teknolojilerin idarede en önemli aygıt haline gelmesi için yeterli bir sebep sunuyor. İnternet ve ağ teknolojilerinin iki uç arasında veri transferine olanak sağlamasında gereksinim haline gelen gizliliğin sağlanması için geliştirilen güvenlik teknolojilerinin aşımı ve korunumu istihbarat ve casuslukta da önemli yere sahip. Haberimizde bu teknolojileri inceledik…

Veri depolanması, derlenmesi ve üzerinden önemli sonuçlar çıkartılır hale gelinmesi, bu verilerin saklanması ve gizlenmesinde de yeni yöntemlerin geliştirilmesini zaruri kılıyor. Peki, istihbarat ve casusluğun yeni savaşçısı olan hackerlar ne tür teknolojiler kullanıyor.

Haberimizde internet teknolojilerinde veri kaçırmak için ne tür teknolojilerin kullanıldığını işledik. İşte o başlıklar:

Sızma testi teknolojisi

Penetrasyon testi (pentest) olarak da geçen bu test, belirli bilişim sistemlerindeki mantık hatalarını ve zafiyetlerini tespit ederek sistemdeki güvenlik açıklarını gidermek ya da iyileştirmek üzere gerçekleştirilen güvenlik testlerinin genel tabiri olarak kullanılıyor. Sızma testleri iç, dış ve web uygulama sızma testleri olarak üçe ayrılıyor. İç ağ sistemleri, ilgili kurumun içeriye açık sistemleri üzerinden hangi verilere ve/veya sistemlere erişebileceğini, dış ağ sistemleri; ilgili kurumun dışarıya açık sistemleri üzerinden hangi verilere ve/veya sistemlere erişebileceğini; web uygulama sızma testleri de dış ağ ile aynı sorun üzerine odaklanmayı web odağında yapan test sistemidir.

Sızma testi teknolojilerinde; üç yöntem ön plana çıkıyor. Bunlar; black box, gray box ve White box.

Black box yaklaşımında güvenlik sızıntılarına mahal verecek açık için herhangi bir bilgi olmazken; gray box yönteminde sisteme dair bilgiler sunuluyor (ip adres listesi, sunucu sistemi gibi); White box yönteminde de sisteme dair tüm bilgiler bulunmaktadır. White box yöntemi bilgileri saldırıyı gerçekleştiren hacker tarafından biliniyorsa zafiyetler tamamen açıkta demektir fakat sadece sistemi koruyan beyaz şapkalı hackerlar tarafından biliniyorsa sistemin açıklarının kapatılması olabildiğince kolay hale geliyor.

VM (Sanal makine) Konfigürasyonu

VM (Virtual Machine), temelde bir ağ ya da bilgisayarda çeşitli programların kullanılması için oluşturulan sanal bir sistem oluşturma aşaması manasına geliyor. Hackerların bir sisteme sızmakta kullandığı, IP (Internet Proxy) adreslerini gizlemede ya da başka bir bölgede göstermek için danıştığı yöntemlerden biridir. VM ile farklı VPN’lere gömülü olarak çalışılabilir. Bu yöntem aynı zamanda beyaz şapkalı hackerlar tarafından da sıklıkla kullanılmaktadır. Açık zafiyeti oluşmuş bir sistemin ağına yeni bir bilgisayar eklemeye gerek kalmaksızın, sistem içine zafiyete konu olmamış farklı bir sanal ağ sistemi kurarak sızıntı meydana gelecek açıkların kapatılması için sıklıkla başvurulan bir yöntem olarak karşımıza çıkıyor.

NMAP (Ağ haritalandırma) taramaları

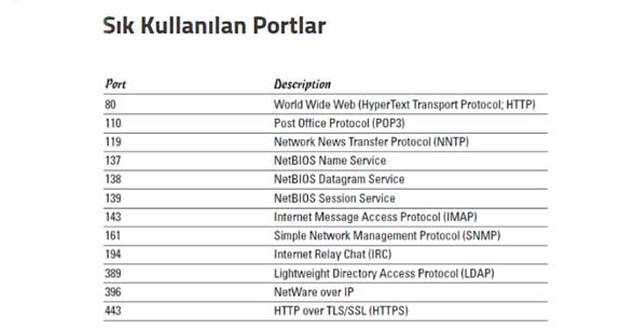

NMAP (Network Mapper), aktif bilgi toplama yöntemlerinden biri olan, ağ sağlayıcılarını saldırılardan korumak üzere geliştirilmiş bir beyaz şapkalı hacker yazılımıdır. Bu yazılım ile ağa dâhil olan bağlantıların (port) veri akışları kontrol ediliyor. Bu yazılım ile portlar test edilebiliyor.

DNS Bölge Transferi

DNS (Domain Name Server) Zone Transfer (axfr), alan adı hizmetinin sunulduğu sistemdeki tüm alan adlarının bulunduğu parametrelerin doğru şekilde bütünleştirilmemesi, üçüncü kişilerin DNS bilgilerine erişebilmelerini sağlamasıyla vuku bulabilir. Böylelikle bu üçüncü kişiler ilgili alan adlarına saldırılarda bulunabilir, bilgi sızmasını sağlayabilirler. Örneğin; allow-transfer { 195.142.239.24} ile bir IP adresine belli ağ sisteminde bulunan alan adına dair tüm bilgiler açılıp, bilgi sızdırılabilir.

SHELLSHOCK ile zafiyet ve sömürme

Savaş yorgunluğu manasına gelen “Shell shock”, yazılımda 24 Eylül 2014’te ortaya çıkmış olup, hacker saldırılarını uzaktan yapılan bağlantılarla sağlayıp, belli aralıklarla saldırı gerçekleştiren ve sistemdeki boşlukları değerlendiren bir çeşit sızma yöntemidir. Bu açık ağ denetleyicilerinde en çok kullanılan işletim sistemi Linux ve OS X’lerde bulunan istismara uğramaya açık bir sistem boşluğudur. Hackerler bu yöntemle öncelikle web sunucularına saldırıyor. ABD Ulusal Siber Güvenlik Birimi, bu sistem açığına ilişkin tehdit seviyesini 10 üzerinden 10 olarak duyurmuştu.

MİT Başkanlığında Ağ Yönetim Uzmanlığı

Millî İstihbarat Teşkilâtı, Ağ Yönetimi kapsamında kariyer yapma fırsatı sağlıyor. MİT, Bilgisayar Mühendisliği, Bilgisayar ve Yazılım Mühendisliği, Bilgisayar Bilimleri Mühendisliği, Kontrol ve Bilgisayar Mühendisliği, Bilgisayar ve Enformatik Mühendisliği, Elektronik Mühendisliği, Elektrik-Elektronik Mühendisliği veya Elektronik ve Haberleşme Mühendisliği lisans programlarının herhangi birinden mezun olmak veya 3 ay içinde mezun olabilecek durumda bulunma şartı arıyor. (Türk Siyaset ve Güvenlik Akademisi)

Lübnan'ın ilk cumhurbaşkanının torununa Bodrum'da şok: 7.7 milyarlık komplo... 10 kişilik şebeke yakalandı

Lübnan'ın ilk cumhurbaşkanının torununa Bodrum'da şok: 7.7 milyarlık komplo... 10 kişilik şebeke yakalandı Uğur Mumcu için Bursa’da sevgi seli

Uğur Mumcu için Bursa’da sevgi seli 5 günlük bebeğe şiddet uygulayan hemşire teslim oldu

5 günlük bebeğe şiddet uygulayan hemşire teslim oldu Balıkesir günlerdir beşik gibi: Bir deprem daha meydana geldi

Balıkesir günlerdir beşik gibi: Bir deprem daha meydana geldi ABD'de ICE polisi bir kişiyi daha vurdu

ABD'de ICE polisi bir kişiyi daha vurdu İran'daki olaylarda ölenlerin sayısı 5 bin 137'ye yükseldi

İran'daki olaylarda ölenlerin sayısı 5 bin 137'ye yükseldi Uzmanlar ‘NATO çöküyor mu’ sorusunu yanıtladı

Uzmanlar ‘NATO çöküyor mu’ sorusunu yanıtladı Trump: Bir buz parçasını istiyoruz, vermezseniz unutmayız

Trump: Bir buz parçasını istiyoruz, vermezseniz unutmayız Prof. Dr. ATA ATUN yazdı: "Avrupa’da Yüzleşme: GKRY’nin Prestij Kaybı.."

Prof. Dr. ATA ATUN yazdı: "Avrupa’da Yüzleşme: GKRY’nin Prestij Kaybı.." LEY SABAH yazdı: "Yaş Almak Yenilenmektir.."

LEY SABAH yazdı: "Yaş Almak Yenilenmektir.." ÖZCAN PEHLİVANOĞLU yazdı: "İki Kitap Bir Mukayese!.."

ÖZCAN PEHLİVANOĞLU yazdı: "İki Kitap Bir Mukayese!.." ALİ KAYBAL yazdı: "İnsanın İmtihanı.."

ALİ KAYBAL yazdı: "İnsanın İmtihanı.." “Savaşın Çocukları” Eskişehir Avlu Sanat’ta Yerini Aldı!

“Savaşın Çocukları” Eskişehir Avlu Sanat’ta Yerini Aldı! Şair SERAP SAYLAM ŞEN yazdı: "Lâl Kadın.."

Şair SERAP SAYLAM ŞEN yazdı: "Lâl Kadın.." ÜMİT YURTKURAN yazdı: "Sessiz mi Kalmalıyız"

ÜMİT YURTKURAN yazdı: "Sessiz mi Kalmalıyız" Türk kültür tarihine bir ışık: Saraycık Testisi'nde Kutadgu Bilig izleri

Türk kültür tarihine bir ışık: Saraycık Testisi'nde Kutadgu Bilig izleri Altın fiyatları rekora doymuyor! Yine bir tarihi zirve

Altın fiyatları rekora doymuyor! Yine bir tarihi zirve İstanbul'da huzurevi fiyatları cep yakıyor: 2026'da yüzde 35 zam geldi

İstanbul'da huzurevi fiyatları cep yakıyor: 2026'da yüzde 35 zam geldi Bu robotlardan birinin evinizi temizlemesine izin verir miydiniz?

Bu robotlardan birinin evinizi temizlemesine izin verir miydiniz? Faiz indirimi beklentilerin altında kaldı: Ekonomistler nasıl yorumladı?

Faiz indirimi beklentilerin altında kaldı: Ekonomistler nasıl yorumladı? Karanlıkta açılan ekran çocuğa daha fazla zarar veriyor

Karanlıkta açılan ekran çocuğa daha fazla zarar veriyor Çığır açan çalışmayla kelliğin yeni tedavileri mümkün

Çığır açan çalışmayla kelliğin yeni tedavileri mümkün Amerika Birleşik Devletleri Dünya Sağlık Örgütü'nden çekildi

Amerika Birleşik Devletleri Dünya Sağlık Örgütü'nden çekildi Farklı yaşlarda ne yemeliyiz?

Farklı yaşlarda ne yemeliyiz? Alperen Şengün'den 19 sayı: Rockets kötü seriyi 5 maç sonra bitirdi

Alperen Şengün'den 19 sayı: Rockets kötü seriyi 5 maç sonra bitirdi Dünya, Fenerbahçe-Aston Villa maçını konuşuyor: Herkesi şoke eden an

Dünya, Fenerbahçe-Aston Villa maçını konuşuyor: Herkesi şoke eden an Sadettin Saran, hakim karşısında!

Sadettin Saran, hakim karşısında!  Beşiktaş'ın EuroCup'ta konuğu Buducnost VOLI

Beşiktaş'ın EuroCup'ta konuğu Buducnost VOLI Prof. Dr. OKTAY SİNANOĞLU'dan Genç Kuşağa Notlar: "Bir Millet Her Nesilde Yeniden Doğar.."

Prof. Dr. OKTAY SİNANOĞLU'dan Genç Kuşağa Notlar: "Bir Millet Her Nesilde Yeniden Doğar.." Vatan Şehidi Uğur Mumcu’yu rahmetle anıyoruz

Vatan Şehidi Uğur Mumcu’yu rahmetle anıyoruz Miraç Kandiliniz Kutlu Olsun!

Miraç Kandiliniz Kutlu Olsun! Milli Kahramanımız Rauf Denktaş'ı vefatının 14. yılında rahmetle anıyoruz

Milli Kahramanımız Rauf Denktaş'ı vefatının 14. yılında rahmetle anıyoruz

Nimet Çoban'dan Günün Kareleri..14

Nimet Çoban'dan Günün Kareleri..14

Nimet Çoban'dan Günün Kareleri..12

Nimet Çoban'dan Günün Kareleri..12

Nimet Çoban'dan Günün Kareleri..11

Nimet Çoban'dan Günün Kareleri..11

Nimet Çoban'dan Günün Kareleri..10

Nimet Çoban'dan Günün Kareleri..10